Kompanija Kaspersky je otkrila sofisticiranu evoluciju fišing tehnika koje koriste sajber kriminalci kako bi zaobišli dvofaktorsku autentifikaciju (2FA), ključnu sigurnosnu meru dizajniranu da zaštiti naloge na internetu. Uprkos tome što je dvofaktorska autentifikacija široko usvojena na mnogim veb sajtovima i njena primena kod brojnih organizacija obavezna, napadači su razvili napredne metode, kombinujući fišing sa automatizovanim botovima za otkrivanje jednokratnih lozinki, tzv. OTP botovima, kako bi prevarili korisnike i stekli neovlašćen pristup njihovim nalozima.

Dvofaktorska autentifikacija (2FA) je sigurnosna funkcija koja je postala standardna praksa u oblasti bezbednosti na internetu. Zahteva od korisnika da potvrde svoj identitet koristeći dodatni oblik autentifikacije, najčešće jednokratnu lozinku (OTP) poslatu putem SMS poruke, e-pošte ili aplikacije za autentifikaciju. Ovaj dodatni sigurnosni korak ima za cilj da zaštiti korisničke naloge čak i ako su njihove lozinke ugrožene. Međutim, prevaranti su razvili načine da obmanu korisnike i dođu u posed jednokratnih lozinki, što im omogućava da zaobiđu dvofaktorsku zaštitu.

OTP bot je alat koji prevaranti koriste da presretnu jednokratne lozinke (OTP) korišćenjem tehnika socijalnog inženjeringa. Napadači obično pokušavaju da dođu u posed podataka za prijavljivanje korisnika putem fišinga ili krađe podataka, a zatim se prijavljuju na nalog žrtve, što aktivira slanje jednokratne lozinke na telefon žrtve. Nakon toga, OTP bot poziva žrtvu, pretvarajući se da je predstavnik pouzdane organizacije, i koristi unapred pripremljeni dijalog da ubedi žrtvu da podeli svoju jednokratnu lozinku. Ukoliko je žrtva otkrije, napadač dobija pristup nalogu žrtve.

Prevaranti radije koriste telefonske pozive nego poruke, jer pozivi povećavaju šansu da žrtva brzo odgovori. Bot može da oponaša ton i hitnost legitimnog poziva, čineći ga uverljivijim.

Prevaranti upravljaju OTP botovima preko posebnih panela ili platformi za razmenu poruka kao što je Telegram. Ovi botovi dolaze sa različitim funkcijama i planovima korišćenja. Mogu da imitiraju različite organizacije, koriste više jezika, pa čak postoji i izbor između muških i ženskih glasova. Napredne opcije uključuju lažiranje telefonskog broja, zbog čega identifikacija pozivaoca izgleda kao da dolazi iz legitimne organizacije.

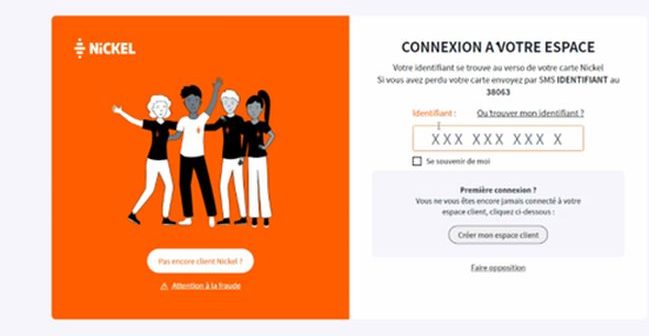

Pre upotrebe OTP bota, prevaranti moraju da ukradu akreditive žrtve. Često koriste fišing veb sajtove koji izgledaju kao legitimne stranice za prijavu za usluge banaka, usluge e-pošte ili druge internet naloge. Kada žrtva unese svoje korisničko ime i lozinku, prevaranti hvataju ove informacije u realnom vremenu.

Istraživanje kompanije Kaspersky pokazuje značajan porast ovih fišing i OTP bot napada. Od 1. marta do 31. maja 2024. godine, proizvodi kompanije sprečili su 653.088 pokušaja posete sajtova generisanih pomoću fišing alata koji ciljaju bankarski sektor, čiji se podaci često koriste u napadima sa OTP botovima. Tokom istog perioda, proizvodi kompanije Kaspersky su otkrili 4.721 fišing stranica generisanih alatima koji imaju za cilj da zaobiđu dvofaktorsku autentifikaciju u realnom vremenu.

„Društveni inženjering može biti neverovatno uspešan, posebno sa upotrebom OTP botova koji oponašaju stvarne pozive predstavnika legitimnih službi. Da biste ostali bezbedni, ključno je da budete na oprezu i sledite najbolje bezbednosne prakse. Kroz kontinuirano istraživanje i inovacije, kompanija Kaspersky pruža najsavremenija bezbednosna rešenja za zaštitu vašeg digitalnog prisustva“, kaže Dragan Davidović, generalni director kompanije Kaspersky za istočnu Evropu.

Pročitajte više o OTP botovima na Securelist.com.

Iako je 2FA važna bezbednosna mera, ona ne može u potpunosti osigurati vaše podatke. Da biste se zaštitili od ovih sofisticiranih prevara, kompanija Kaspersky preporučuje:

- Izbegavajte otvaranje linkova koje dobijate u sumnjivim porukama e-pošte. Ako se prijavljujete na nalog u organizaciji, unesite adresu ručno ili koristite bookmark.

- Postarajte se da je adresa veb sajta tačna i da ne sadrži greške u kucanju pre nego što tamo unesete svoje akreditive. Koristite Whois da proverite veb sajt: ako je nedavno registrovan, velike su šanse da je ovo sajt za prevaru.

- Nemojte izgovarati ili ukucavati jednokratni kod dok ste na telefonu, bez obzira koliko uverljivo sagovornik zvuči. Prave banke i druge kompanije nikada ne koriste ovaj metod za proveru identiteta svojih klijenata.

- Da biste zaštitili kompaniju od širokog spektra pretnji, koristite rešenja iz Kaspersky Next linije proizvoda koja obezbeđuje zaštitu u realnom vremenu, vidljivost pretnji, istragu i mogućnosti EDR i XDR odgovora za organizacije bilo koje veličine i delatnosti. U zavisnosti od vaših trenutnih potreba i dostupnih resursa, možete odabrati najrelevantniji nivo proizvoda i lako preći na drugi ako se vaši zahtevi za sajber bezbednost promene.

- Uložite u dodatne kurseve sajber bezbednosti za vaše osoblje kako biste ih informisali o najnovijim saznanjima. Sa praktično orijentisanom obukom Kaspersky Expert, InfoSec profesionalci mogu unaprediti svoje veštine i biti u stanju da brane svoje kompanije od sofisticiranih napada. Možete odabrati najprikladniji format i slediti bilo samostalne kurseve na internetu ili kurseve uživo uz pomoć trenera.